Komputer berkomunikasi menggunakan jaringan. Jaringan ini bisa berada di jaringan area lokal LAN atau terekspos ke internet. Network Sniffers adalah program yang menangkap data paket tingkat rendah yang dikirimkan melalui jaringan. Penyerang dapat menganalisis informasi ini untuk menemukan informasi berharga seperti ID pengguna dan kata sandi.

Pada artikel ini, kami akan memperkenalkan Anda pada teknik dan alat sniffing jaringan umum yang digunakan untuk mengendus jaringan. Kami juga akan melihat tindakan pencegahan yang dapat Anda lakukan untuk melindungi informasi sensitif yang dikirimkan.

Daftar Isi:

- Apa itu Network Sniffing?

- Sniffing Pasif dan Aktif

- Aktivitas Peretasan: Network Sniffing lalu lintas jaringan

- Network Sniffing menggunakan Wireshark

- Apa itu MAC flooding?

- Tindakan Penanggulangan terhadap MAC flooding

- Penanggulangan Sniffing

- Ringkasan

Apa itu Network Sniffing?

Komputer berkomunikasi dengan menyiarkan pesan di jaringan menggunakan alamat IP. Setelah pesan terkirim di jaringan, komputer penerima dengan alamat IP yang cocok akan merespons dengan alamat MAC-nya.

Network sniffing adalah proses mencegat paket data yang dikirim melalui jaringan. Hal ini dapat dilakukan oleh program perangkat lunak khusus atau peralatan perangkat keras. Sniffing dapat digunakan untuk;

- Tangkap data sensitif seperti kredensial login

- Menguping pesan obrolan

- File tangkapan telah dikirim melalui jaringan

Berikut ini adalah protokol-protokol yang rentan terhadap sniffing:

- Telnet

- Rlogin

- HTTP

- SMTP

- NNTP

- POP

- FTP

- IMAP

Protokol di atas rentan jika detail login dikirim dalam bentuk teks biasa.

Sebelum kita melihat sniffing pasif dan aktif, mari kita lihat dua perangkat utama yang digunakan untuk jaringan komputer; hub dan switch.

Hub bekerja dengan mengirimkan pesan broadcast ke semua port keluaran di dalamnya kecuali port yang telah mengirimkan broadcast. Komputer penerima merespons pesan broadcast jika alamat IP cocok. Artinya saat menggunakan hub, semua komputer di jaringan dapat melihat pesan broadcast. Ini beroperasi pada lapisan fisik (lapisan 1) Model OSI.

Diagram di bawah mengilustrasikan cara kerja hub.

Sebuah switch bekerja secara berbeda; itu memetakan alamat IP/MAC ke port fisik di dalamnya. Pesan broadcast dikirim ke port fisik yang sesuai dengan konfigurasi alamat IP/MAC untuk komputer penerima. Artinya pesan broadcast hanya dilihat oleh komputer penerima. Switch beroperasi pada lapisan data link (lapisan 2) dan lapisan jaringan (lapisan 3).

Diagram di bawah mengilustrasikan cara kerja switch.

Sniffing pasif adalah mencegat paket yang dikirimkan melalui jaringan yang menggunakan hub. Disebut passive sniffing karena sulit dideteksi. Ini juga mudah dilakukan karena hub mengirimkan pesan broadcast ke semua komputer di jaringan.

Sniffing aktif adalah mencegat paket yang dikirimkan melalui jaringan yang menggunakan switch. Ada dua metode utama yang digunakan untuk mengendus jaringan yang terhubung dengan switch, ARP Poisoning, dan MAC Flooding.

Aktivitas Peretasan: Sniffing lalu lintas jaringan

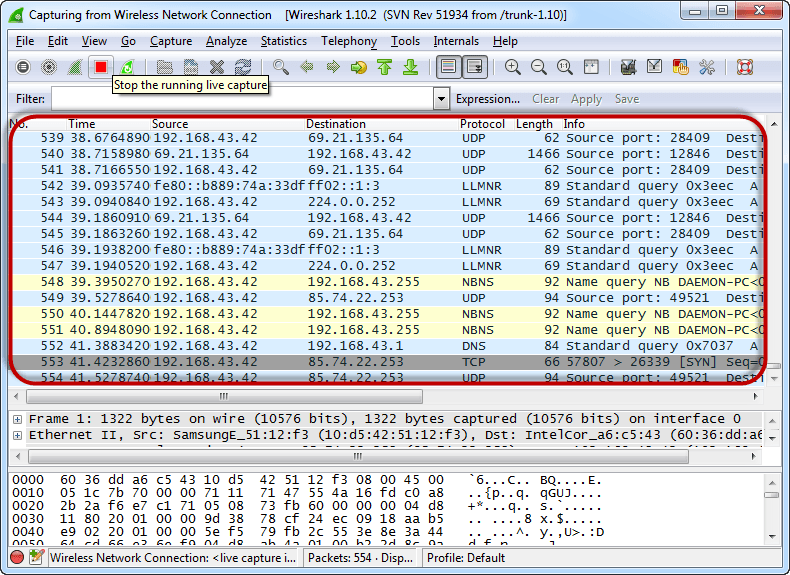

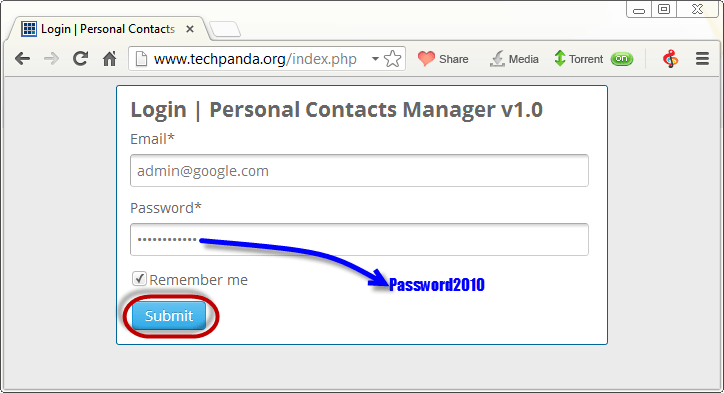

Dalam skenario praktis ini, kita akan menggunakan Wireshark untuk Sniffing paket data saat dikirimkan melalui protokol HTTP. Sebagai contoh, kita akan Sniffing jaringan menggunakan Wireshark, lalu login ke aplikasi web yang tidak menggunakan komunikasi aman. Kami akan login ke aplikasi web di http://www.techpanda.org/

Alamat loginnya adalah admin@google.com, dan kata sandinya adalah Kata Sandi2010.

Catatan: kami akan masuk ke aplikasi web untuk tujuan demonstrasi saja. Teknik ini juga dapat mengendus paket data dari komputer lain yang berada di jaringan yang sama dengan yang Anda gunakan untuk Sniffing. Sniffing tidak hanya terbatas pada techpanda.org, tetapi juga mengendus semua paket data HTTP dan protokol lainnya.

Sniffing jaringan menggunakan Wireshark

Ilustrasi di bawah ini menunjukkan langkah-langkah yang akan Anda lakukan untuk menyelesaikan latihan ini tanpa kebingungan.

Buka Wireshark, Anda akan mendapatkan layar berikut

Pilih interface jaringan yang ingin Anda sniff. Catatan untuk demonstrasi ini, kami menggunakan koneksi jaringan wireless. Jika Anda berada di jaringan area lokal, maka Anda harus memilih interface jaringan area lokal.

Klik tombol mulai seperti yang ditunjukkan di atas

Email loginnya adalah admin@google.com dan kata sandinya adalah Kata Sandi2010, Klik tombol kirim, Logon yang berhasil akan memberi Anda dasbor berikut

Tepat di bawah entri log, terdapat panel dengan ringkasan data yang diambil. Cari ringkasan yang mengatakan Data teks berbasis baris: application/x-www-form-urlencoded

Anda seharusnya dapat melihat nilai teks biasa dari semua variabel POST yang dikirimkan ke server melalui protokol HTTP.

Apa itu MAC Flooding?

MAC Flooding adalah teknik sniffing jaringan yang membanjiri tabel MAC switch dengan alamat MAC palsu. Hal ini menyebabkan memori switch membebani secara berlebihan dan membuatnya bertindak sebagai hub. Setelah switch disusupi, switch mengirimkan pesan siaran ke semua komputer di jaringan. Hal ini memungkinkan untuk mengendus paket data saat dikirim melalui jaringan.

Tindakan Penanggulangan terhadap MAC Flooding

- Beberapa switch memiliki fitur keamanan port. Fitur ini dapat digunakan untuk membatasi jumlah alamat MAC pada port. Ini juga dapat digunakan untuk memelihara tabel alamat MAC yang aman selain yang disediakan oleh switch.

- Server Otentikasi, Otorisasi, dan Akuntansi dapat digunakan untuk memfilter alamat MAC yang ditemukan.

Penanggulangan Sniffing

- Pembatasan pada media fisik jaringan sangat mengurangi kemungkinan dipasangnya sniffer jaringan

- Mengenkripsi pesan saat dikirimkan melalui jaringan sangat mengurangi nilainya karena sulit untuk didekripsi.

- Mengubah jaringan menjadi jaringan Secure Shell (SSH) juga mengurangi kemungkinan jaringan sniffer.

Ringkasan

- Network sniffing adalah mencegat paket saat dikirimkan melalui jaringan

- Sniffing pasif dilakukan pada jaringan yang menggunakan hub. Sulit untuk dideteksi.

- Sniffing aktif dilakukan pada jaringan yang menggunakan switch. Sangat mudah untuk dideteksi.

- MAC Flooding bekerja dengan membanjiri daftar alamat tabel MAC dengan alamat MAC palsu. Hal ini membuat saklar beroperasi seperti HUB

- Langkah-langkah keamanan seperti diuraikan di atas dapat membantu melindungi jaringan dari sniffing.

Blogger Comment